Pix em risco: malware GoatRAT fica mais perigoso e ameaça Brasileiros.

O malware GoatRAT, conhecido por atuar como uma ferramenta de acesso remoto maliciosa, evoluiu para atuar com Sistema Automático de Transferência (ATS). Isso significa que ele ganhou a capacidade de realizar transferências financeiras não-autorizadas em dispositivos infectados.

Dessa maneira, o GoatRAT entra na família de malwares que tem a capacidade de, entre outras coisas, roubar transferências PIX de celulares com contas brasileiras. Entre esses tipos de softwares, está o BrasDEX.

Um ATS é um aplicativo, um framework, que facilita a automatização de processos de transferências em um aparelho.

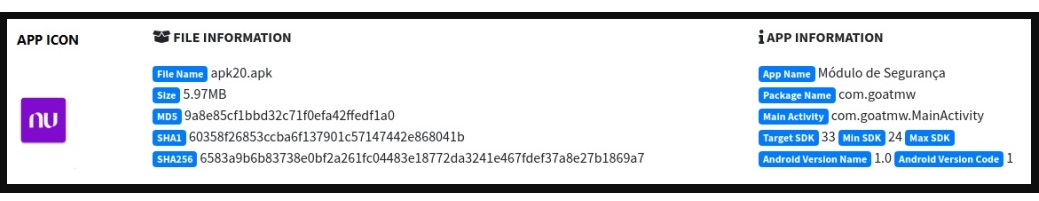

Segundo a empresa de cibersegurança Cyble Research & Intelligence Labs (CRIL), os cibercriminosos por trás do malware abusam do reconhecimento do banco Nubank para infectar dispositivos. Sendo assim, os clientes da instituição são os alvos primários.

Disponibilizado como arquivo “apk20.apk”, o download ocorre em uma página com domínio chamado “nubankmodulo” (uma referência ao Módulo Nubank). A falsa associação é distribuída na internet via phishing, com mensagens falsas disparadas para potenciais vítimas.

Assim que a vítima clica no link, o download é iniciado e, então, os cibercriminosos ganham acesso ao aplicativo. O APK atua como painel administrativo do GoatRAT.

Vale notar que o GoatRAT não é uma novidade no mundo dos malwares: ele foi desenvolvido inicialmente para atuar como uma ferramenta de Administração Remota do Android. A ideia era que, ao adentrar no smartphone ou tablet, os atacantes poderiam controlar o aparelho da vítima.

Agora, por meio da evolução, que o GoatRAR ganhou a capacidade focal de desviar transferências bancárias, principalmente o PIX – é como se o vírus tivesse injetado esteroides para ficar ainda mais poderoso.

Mas não são apenas clientes Nubank que podem ser vítimas desse malware. Ele também tem como foco brasileiros com contas no PagBank e Banco Inter.

Como ele funciona

A Cyble, em seu blog, explicou como o GoatRAT atua: primeiro, o malware inicia uma seção chamada “Servidor”. Ela serve para estabelecer o contato com o Comando & Controle (C&C) para alcançar a chave PIX usada no esquema. Logo em seguida, o vírus pede a liberação dos serviços de Acessibilidade e permissão para overlay – no caso, overlay mirando Nubank, Banco Inter ou PagBank.

Um sistema de overlay malicioso é quando um malware simula uma página ou mensagem falsa sobrepondo um aplicativo legítimo para roubar credenciais ou realizar outras ações fraudulentas.

Então, o ATS é realizado por uma sequência de quatro passos (que podem ser vistos em detalhes aqui). Após identificações realizadas pelo sistema, o overlay bancário e as liberações de acessibilidade, o cibercriminoso ganha a capacidade de incluir a quantidade de dinheiro que ele busca transferir via PIX dentro da aplicação legítima – e isso tudo sem alertar a vítima.

É importante notar que o GoatRAT é um malware pernicioso: ele começa a abrir, talvez, uma nova geração de trojans bancários aqui no Brasil que burlam técnicas de segurança como 2FA – segundo fator de autenticação. Ele não precisa roubar códigos que cheguem via SMS ou app terceiro (Microsoft Authenticator, por exemplo) para acessar contas e realizar transações fraudulentas. Ou seja, é como a primeira erva-daninha.

Como se proteger

Isso significa que você deve abandonar o segundo fator de autenticação e que tudo está perdido? Não, absolutamente não. No caso do GoatRAT, você deve seguir outros passos – além desses:

- Instalação de apps apenas via Google Play Store – evite liberar a instalação de APKs não oficiais

- Programa antivírus ativo no aparelho

- Sempre utilize recursos biométricos para desbloqueios

- Evite o clique em links de ofertas, promoções imperdíveis ou informações alarmantes que cheguem no seu email e SMS

- Cheque se o Google Play Protect está ativo no aparelho